./BLOG

De zin en onzin van e-mailbeveiliging door SPF, DMARC en DKIM

23:51 uur @ 04-07-2020 - directe link - Tags: Awareness, dkim, dmarc, email, Phishing, spf

E-mail, hoe werkt dat eigenlijk?

Het e-mailprotocol (Simple Mail Transfer Protocol, ook wel SMTP) stamt al uit 1982 en is ooit opgezet om tekstberichten uit te kunnen sturen aan deelnemers binnen het ARPANET, de voorloper van het hedendaagse internet. SMTP is in de afgelopen jaren al meerdere malen aangepast om hedendaags niet meer weg te denken functionaliteiten toe te voegen.

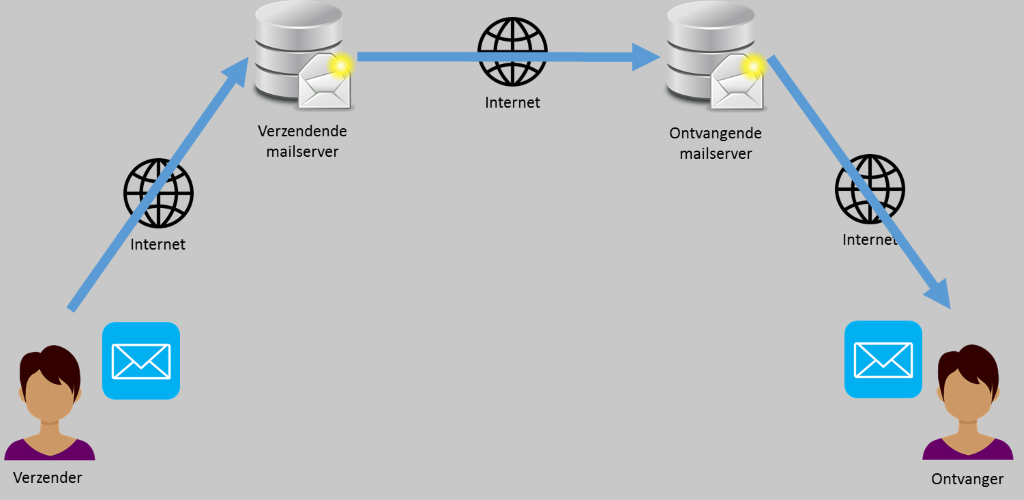

In een simplistische weergave, werkt het versturen van een e-mail als volgt:

Dit ziet er redelijk eenvoudig uit, toch? Het venijn zit echter in de technische details. Onder de motorkap bestaat een e-mail uit een ‘body’, ‘headers’ en een ‘envelope’. Wat dat zijn, is hieronder beschreven.

Body

De body bevat de tekst van de e-mail. Als je het vergelijkt met en brief, denk hierbij dan aan alles vanaf ‘Beste Ontvanger,’ tot en met ‘Met vriendelijke groet, Afzender’.

Headers

De headers bevatten randinformatie met betrekking tot de mail. Headers worden aan de e-mail toegevoegd door het e-mailprogramma van de verzender, door de verzendende mailserver en door de ontvangende mailserver. Denk hierbij aan: de naam en het e-mailadres van de afzender, de namen en e-mailadressen van de ontvangers, het onderwerp van de mail, het e-mailadres waar een reactie naar toe gestuurd moet worden als de e-mail beantwoord wordt, dat datum en tijd dat de e-mail verstuurd is, welke bijlagen er bij zitten, welke e-mailapplicatie er gebruikt is en nog veel meer.

De headers kan je het beste vergelijken met de delen van een brief, exclusief de ‘body’ zoals hierboven beschreven.

Envelope

De envelope kan je het beste vergelijken met een envelop waar je een brief in stopt. Deze bevat informatie over de afzender en de ontvanger.

Phishing, spam, malware en andere perikelen via de mail

Wetende dat de body, de headers en de envelope er samen voor zorgdragen dat een e-mail op de juiste plaats komt, weten criminelen daar handig gebruik van te maken.

Waarschuwing: misbruik maken hiervan leidt tot juridische problemen.

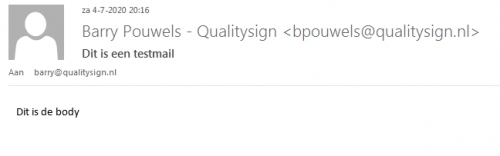

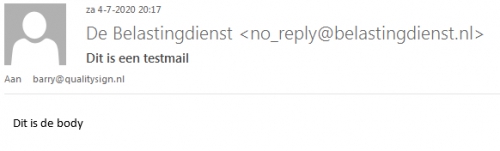

Stel je voor. Als ik de headers aanpas van:

From: Barry Pouwels - Qualitysign <bpouwels@qualitysign.nl>

naar:

From: De Belastingdienst <no_reply@belastingdienst.nl>

Dan lijkt de mail niet meer van mij af te komen maar van De Belastingdienst. Het nadeel is dat dan een eventuele reactie op deze e-mail niet ontvangen kan worden, want die gaat naar no_reply@belastingdienst.nl.

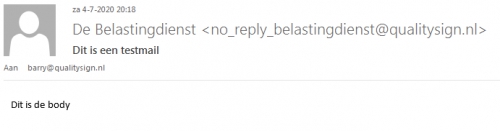

Dat is echter eenvoudig op te lossen door het e-mailadres van de afzender aan te passen:

From: De Belastingdienst <no_reply_belastingdienst@qualitysign.nl>

Of door een ‘reply-to’ header toe te voegen. Daarmee geef je aan dat de reactie op de e-mail naar een bepaalt adres toe moet:

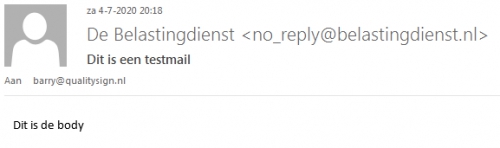

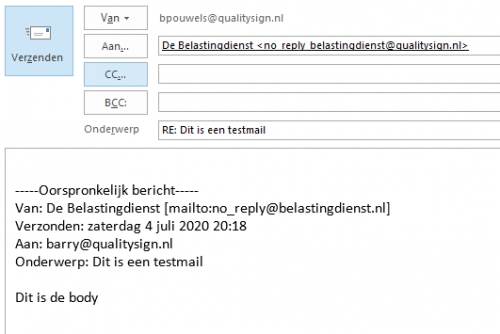

From: De Belastingdienst <no_reply@belastingdienst.nl>

Reply-to: De Belastingdienst <no_reply_belastingdienst@qualitysign.nl>

De werking van e-mailheaders en de mogelijkheid tot het eenvoudig aanpassem van deze headers zorgen er al jaren voor dat phishing en het versturen van spam bijna kinderspel is.

Je kan immers relatief eenvoudig ontvangers om de tuin leiden door jezelf voor te doen als een bekende of een autoriteit.

Problemen vs SPF, DKIM en DMARC

Door deze mogelijkheden lopen we in de praktijk tegen een aantal problemen aan. Deze problemen zijn hieronder beschreven, verder op wordt uigelegd hoe SPF, DMARC en DKIM werken.

Phishing door mail te versturen namens andermans e-mailadres

Phishing is een vervelend en gevaarlijk middel, waarbij een afzender de ontvanger wil verleiden door een actie uit te voeren. Bijvoorbeeld het bezoeken van een malafide webpagina, het openen van een met malware besmette bijlage of het uitvoeren van een activiteit. Dit kost het bedrijfsleven jaarlijks heel veel geld.

Door het phishingbericht te versturen namens een bekend e-mailadres, is de kans groter dat de ontvanger de gevraagde actie uitvoert.

Door gebruik te maken van SPF, DKIM en DMARC kan je deels voorkomen dat een ongeautoriseerde ongeoorloofd een mail kan sturen namens andermans e-mailadres.

Phishing door mail te versturen uit andermans naam

Het uitsturen van mails uit andermans naam, gaan we voorlopig niet tegenhouden. Een ieder kan altijd opgeven dat zij of hij ‘Nicky’ heet terwijl zij of hij ‘Robin’ heet. Als de phisher er dan ook nog eens voor zorgt dat de SPF-, DMARC- en DKIM-controles in orde zijn én de verzendende e-mailserver staat niet op een zwarte lijst, dan is de kans heel groot dat dit soort mails afgeleverd worden bij de ontvanger.

Het herkennen van dit soort mails zal in de praktijk alleen maar door gezond boerenverstand kunnen worden tegengehouden.

Spam versturen

Het versturen van spam is doorgaans niet heel moeilijk. De spammer moet er voor zorgen dat de verzendende server niet op een zwarte lijst staat, dat de inhoud van de mail minimale trekken heeft van reclame en bij voorkeur dat de SPF-, DMARC- en DKIM-controles in orde zijn, zodat het spamfilter de mail doorlaat.

Ok, en nu SPF, DKIM en DMARC, wie of wat zijn dat eigenlijk?

SPF, DMARC en DKIM zijn middelen waarmee gecontroleerd kan worden of het e-mailadres van de afzender daadwerkelijk afkomstig is van een geautoriseerde e-mailserver. Hieronder zijn de drie middelen beschreven.

SPF

Met SPF wordt door de ontvangende e-mailserver gecontroleerd of de verzendende e-mailserver daadwerkelijk geautoriseerd is om een e-mail te versturen namens de domeinnaam in kwestie. De domeinnaam van een e-mailadres staat rechts van het apenstaartje.

In het Domain Name System (DNS) record van een domeinnaam geef je met SPF aan welke verzendende e-mailservers geautoriseerd is of zijn. Hierbij wordt ook aangegeven op welke manier de SPF-controle moet worden uitgevoerd: geen validatie, alle verzendende e-mailservers accepteren, softfail (mails verstuurd door niet geautoriseerde e-mailservers moeten naar de spamfolder) en hardfail (mails verstuurd door niet geautoriseerde e-mailservers moeten niet aankomen bij de ontvanger).

Het is dan aan de ontvangende e-mailserver of e-mailprogramma om daar naar te handelen.

DKIM

DKIM zorgt er voor dat de authenticiteit en integriteit van de verstuurde e-mail geborgd is. In het DNS record van een domeinnaam staat dan een publieke sleutel. De verzendende e-mailserver heeft de privésleutel, waarmee uitgestuurde e-mails worden ondertekend met een digitale handtekening. De ontvangende e-mailserver kan door middel van de publieke sleutel controleren of de digitale handtekening valide is.

DMARC

Met het DMARC-onderdeel van het DNS record van een domeinnaam, wordt aangegeven wat het beleid is als de SPF- en/of DKIM-controle faalt. De ontvangende e-mailserver voert de SPF- en DKIM-controles uit en wordt dan geadviseerd om bij een falende controle niets te doen, de mail in de spamfolder te plaatsen of de mail niet aan te laten komen bij de ontvanger.

Het is dan aan de ontvangende e-mailserver of e-mailprogramma om daar naar te handelen.

Conclusie en overzicht

Het toepassen van SPF, DKIM en DMARC moeten we zien als onderdeel van een basisinrichting van een mailomgeving. Deze middelen helpen maar voor een deel van het tegengaan van phishing. Een spamfilter houdt een deel van de spam wel tegen, maar lang niet alles.

Maar wat werkt dan wel?

In de ideale wereld worden mails digitaal ondertekend door de persoon die de mail uitstuurt. Dat houdt in dat de e-mail met een privésleutel ondertekend wordt al vóórdat deze naar de verzendende mailserver gaat. De ontvanger moet dan in het bezit zijn van de publieke sleutel van de verzender en kan daarmee controleren dat de mail legitiem is.

In de praktijk gaat dit niet werken voor alle mails. Je moet immers beschikken over de publieke sleutels van alle personen die je kent en/of waar je een mail van gaat ontvangen. Daarnaast hebben publieke sleutels een vervaldatum en moet je deze weer laten actualiseren.

Je kan dit middel eventueel wel gebruiken voor personen in vitale functies, zodat je er zeker van bent dat mails uit hun naam en e-mailadres altijd op legitimiteit te controleren zijn.

Wat werkt dan wel? Naast alle technische maatregelen: awareness, awareness en nog eens awareness. Zorg ervoor dat medewerkers en eventueel ook klanten op de hoogte zijn van de gevaren van phishing en train hen er in hoe dat te herkennen is.

Maatregelen stapelen en trainen

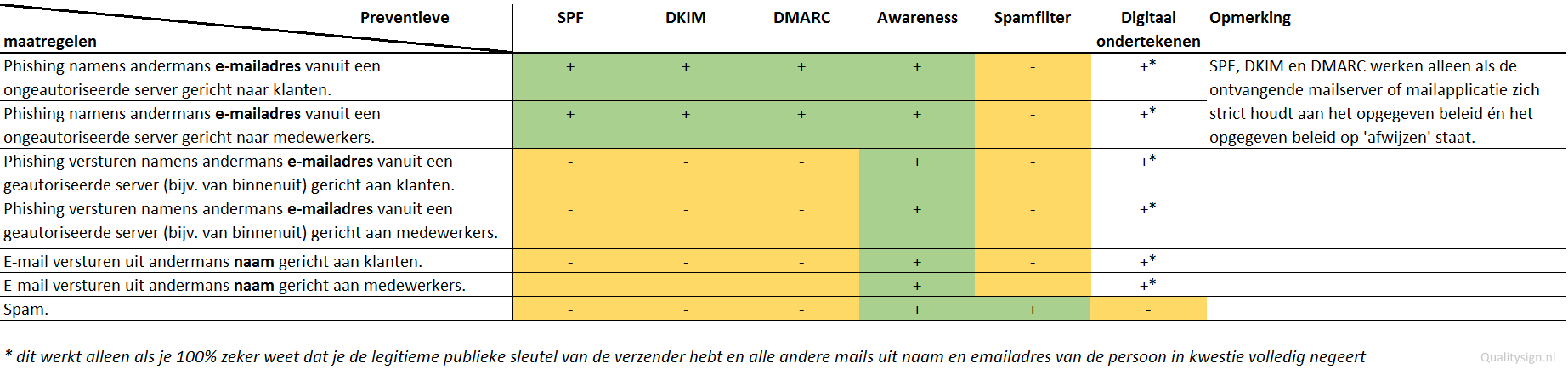

Zoals je kan zien in onderstaande tabel, gaan SPF, DKIM en DMARC niet helpen om phishing richten medewerkers en klanten te voorkomen. Het stapelen van diverse maatregelen die je kan nemen, gaan hier wel een sterke bijdrage aan leveren.

Awarenesstrainingen en -campagnes zorgen ervoor dat medewerkers en ook klanten beter worden in het herkennen van phishing- en spammails.

In onderstaande tabel, wordt gevisualiseerd tegen wat voor soort activiteiten de maatregelen helpen.